Cette semaine, des utilisateurs de YouTube d’Espagne, de France, d’Italie, du Japon et de Taïwan ont signalé que leurs programmes antivirus avaient été alertés par un code non autorisé pour extraire de la monnaie crypto lors du visionnage de vidéos sur YouTube.

A lire également : Les chercheurs détectent les applications qui utilisent le CPU des smartphones pour obtenir des pièces cryptées.

Ces avertissements n’apparaissaient que lorsqu’ils étaient sur YouTube, et non lors de la visite d’autres sites Web.

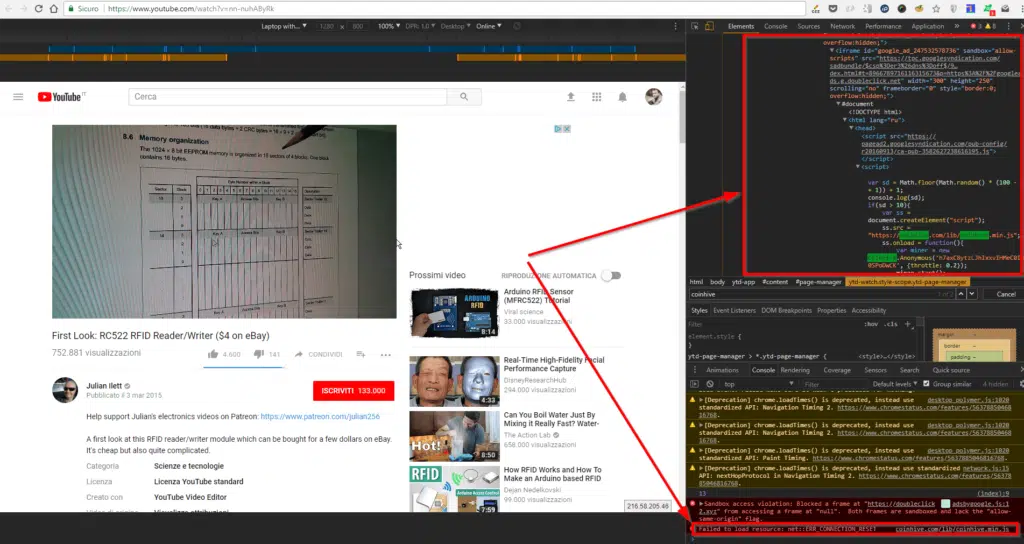

À la suite de ces plaintes, la société de sécurité en ligne Trend Micro a signalé que des attaquants utilisaient le système publicitaire DoubleClick de Google pour prendre le contrôle des processeurs de l’ordinateur des utilisateurs et les placer dans la devise de cryptage de mine – en particulier, une devise numérique appelée Monero.

A lire aussi : Twitter recommande à tous les utilisateurs de changer leur mot de passe pour une faille de sécurité

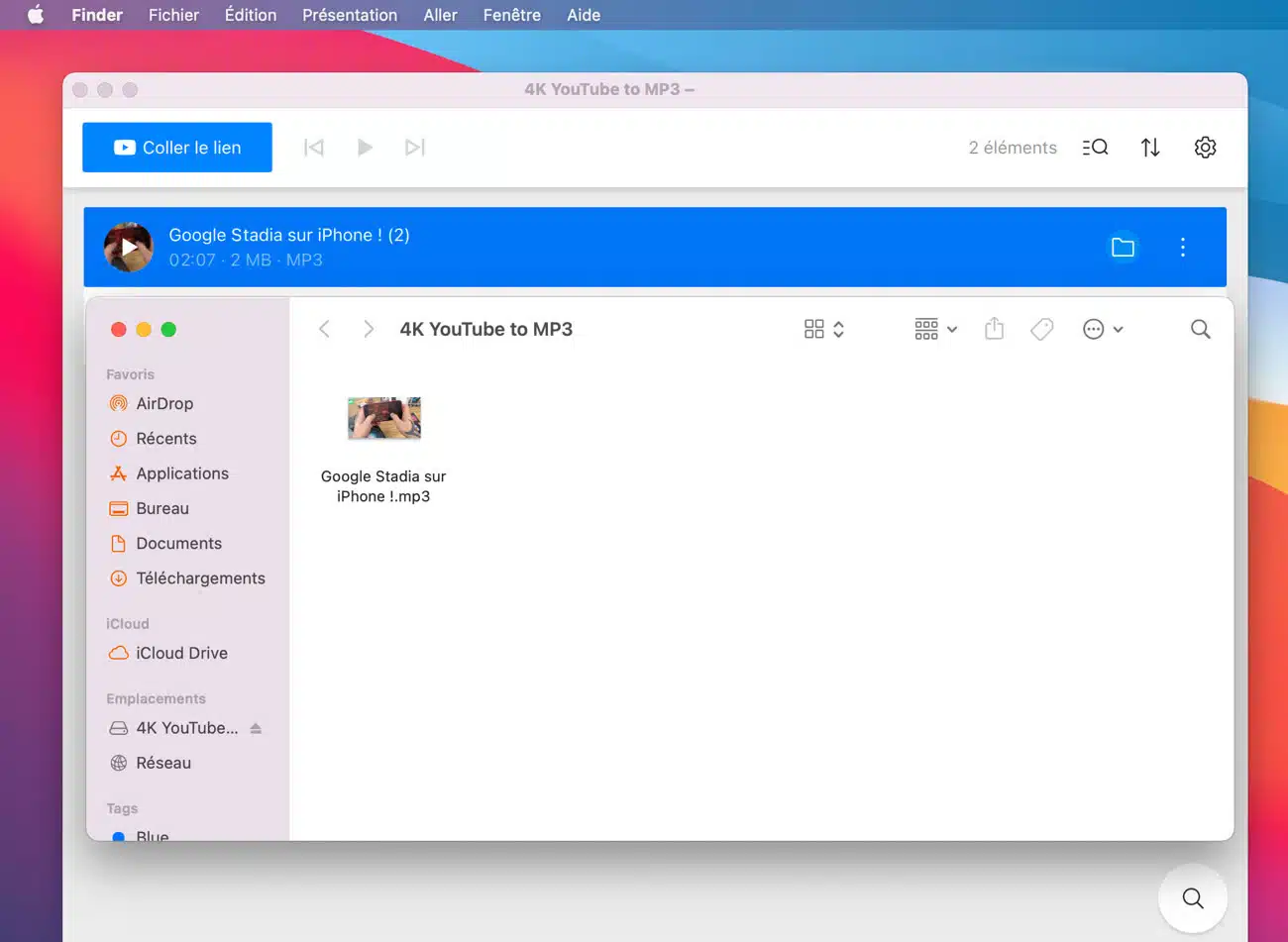

Un code JavaScript inséré dans les publicités desservant les téléspectateurs était en charge de l’exploitation minière de criptomoney. 9 cas rapportés sur 10 révèlent que le code JavaScript utilisé a été fourni par Coinhive.

Coinhive est un service en ligne qui vous permet d’extraire de la monnaie cryptée, mais aussi de faciliter l’utilisation d’ordinateurs tiers pour exécuter votre code et la monnaie virtuelle mine.

L’expert en sécurité Troy Mursch a expliqué à Ars Technica :

YouTube était probablement la cible parce que les utilisateurs sont habituellement sur le site pour une longue période de temps. Il s’agit d’une cible principale pour le piratage de logiciels malveillants par cryptage, car plus les utilisateurs sont longs à extraire la monnaie de cryptage, plus ils gagnent de l’argent.

Heureusement, cette attaque a été déjouée. Selon un porte-parole de Google, “les annonces ont été bloquées en moins de deux heures et les acteurs malveillants ont été rapidement retirés de nos plateformes.

Cependant, il y a une certaine confusion quant au délai dont Google parle, car Trend Micro indique que les attaques se poursuivent depuis le 18 janvier. | Source : Android Central