La décision d’Epic Games de distribuer Fornite hors du Play Store pour économiser la commission de 30 % de Google sur chaque paiement a été largement critiquée par de nombreux médias auxquels nous avons également adhéré.

A découvrir également : Logo Spotify : histoire de la marque et origine du symbole

“Vous êtes intéressé : C’est ainsi que vous rachetez le skin exclusif Galaxy de Fortnite sur la Samsung Galaxy Note9 ou l’onglet S4.

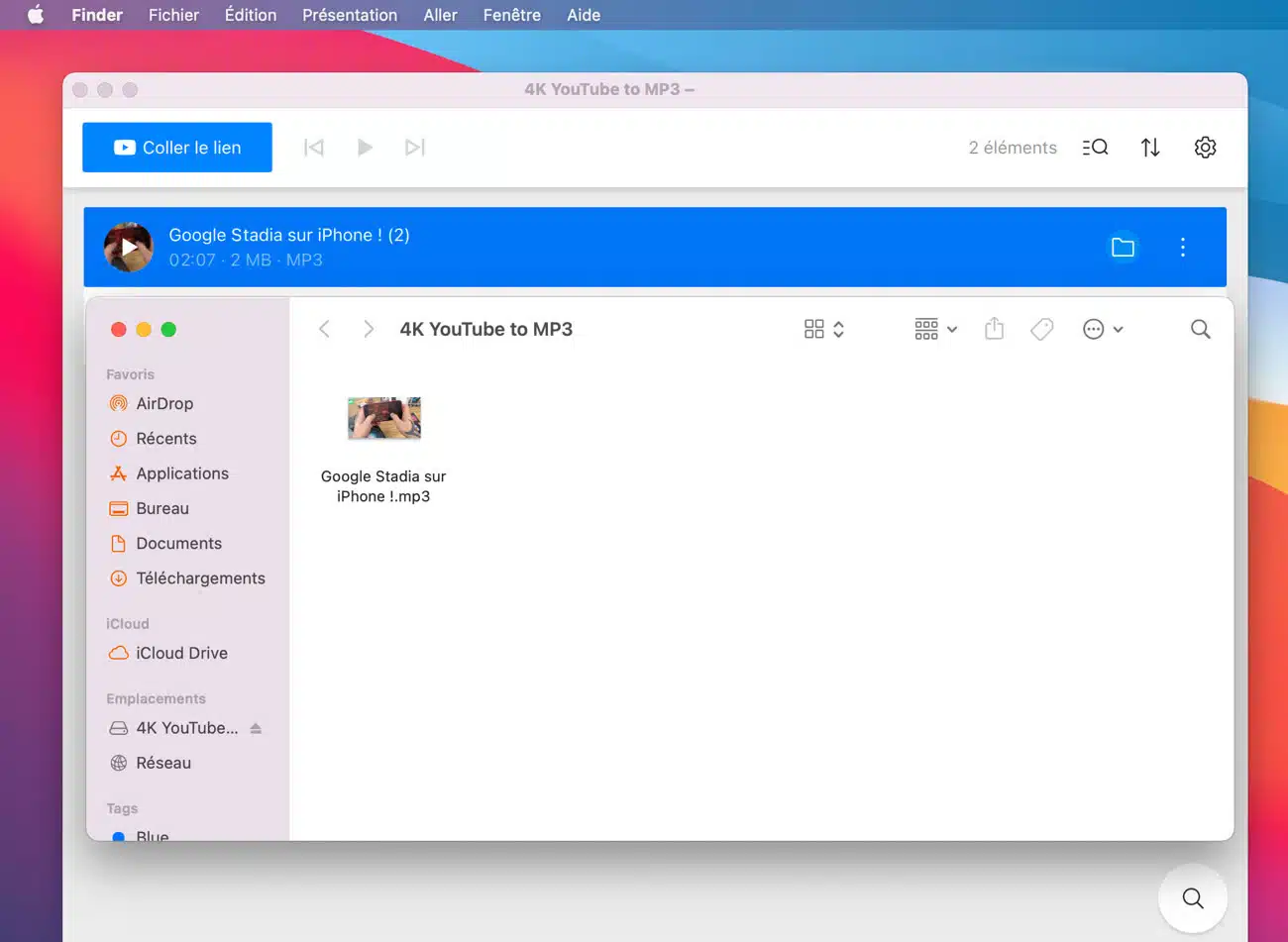

Puisque l’installation initiale du jeu et les mises à jour sont gérées par Epic Games, plutôt que par Google via le Play Store, Epic Games doit faire particulièrement attention à la sécurité de son installateur pour éviter qu’il ne soit utilisé pour introduire un malware… mais il ne l’était pas.

A lire aussi : Les nouveaux jeux LEGO Hidden Side utilisent une application AR sur votre smartphone pour interagir avec la construction.

Dans l’un des meilleurs zascas de l’année, Google a découvert une faille de sécurité dans l’installateur Fortnite qui ne se serait jamais produite si le jeu avait été distribué sur le Play Store.

La semaine dernière, un ingénieur de Google a publié dans Issue Tracker expliquant une vulnérabilité découverte dans l’application d’installation de Fornite.

Lorsque l’application d’installation télécharge le jeu APK, elle vérifie la signature pour s’assurer que le fichier n’a pas été altéré. Cependant, le programme d’installation ne vérifie pas l’intégrité de l’APK avant le début du processus d’installation, seulement le nom du paquet.

L’ingénieur a fait remarquer qu’une application malveillante avec l’autorisation WRITE_EXTERNAL_STORAGE pourrait remplacer l’APK de Fortnite immédiatement après avoir terminé le processus de téléchargement, mais avant que l’utilisateur accepte réellement l’installation.

Sur les appareils Samsung, l’installateur de Fortnite installe l’APK en silence via une API privée Galaxy Apps. Cette API vérifie que l’APK installé porte le nom de paquet com.epicgames.fortnite. En conséquence, un faux APK avec un nom de paquet correspondant pourrait être installé silencieusement.

Si le faux APK a une version de targetSdkVersion de 22 ou moins, toutes les permissions demandées lui seront accordées au moment de l’installation. Cette vulnérabilité permet à une application sur le périphérique de prendre le relais de l’installateur Fortnite pour installer un faux APK avec toute permission qui nécessiterait normalement la connaissance de l’utilisateur.

A l’origine, Epic Games avait demandé à Google d’attendre 90 jours avant de publier la vulnérabilité, comme c’est la pratique courante (afin que les pirates ne puissent pas développer des applications malveillantes qui exploitent la vulnérabilité avant que le bug soit corrigé).

Au lieu d’attendre 90 jours, Google a rendu la page publique une semaine plus tard “en conformité avec les pratiques de divulgation standard de Google.

Epic Games n’a pas été amusé que Google a publié la brèche de sécurité si rapidement, et son PDG a révélé cela à Android Central :

Epic apprécie vraiment les efforts de Google pour effectuer un audit de sécurité approfondi de Fortnite immédiatement après notre sortie sur Android, et partager les résultats avec Epic afin que nous puissions rapidement publier une mise à jour pour corriger le bug qu’ils ont découvert.

Toutefois, il était irresponsable de la part de Google de divulguer si rapidement les détails techniques du défaut, alors que de nombreuses installations n’avaient pas encore été mises à jour et étaient encore vulnérables.

Un ingénieur en sécurité Epic, à ma demande, a demandé à Google de retarder la divulgation publique pendant les 90 jours habituels pour permettre à la mise à jour d’être installée plus largement. Google a refusé. Vous pouvez tout lire sur https://issuetracker.google.com/issues/112630336

Les efforts d’analyse de sécurité de Google sont appréciés et profitent à la plate-forme Android, cependant, une entreprise aussi puissante que Google devrait pratiquer un temps de divulgation plus responsable que cela, et ne pas compromettre les utilisateurs pour leurs efforts médiatiques contre la distribution Epic de Fortnite en dehors de Google Play.

A cette occasion, Epic Games s’est empressé de corriger le problème car un employé d’Epic a répondu au rapport initial seulement sept minutes après sa publication, et le jour suivant a commencé à atteindre les utilisateurs avec la solution.

Cependant, cet échec ne se serait jamais produit si Fortnite avait été distribué par Play Store car ces validations sont effectuées par défaut. Nous ne savons pas non plus si le bogue aurait pu être découvert par quelqu’un avec de mauvaises intentions – plutôt que par des ingénieurs de Google – et maintenant nous regretterions un problème plus sérieux.